II. Tutorial DS: 11 vitale Empfehlungen zur Sicherheit Deiner Synology

-

Steffi -

16. Mai 2017 um 20:15 -

-

2 Kommentare -

10 Minuten

Wie steht es mit der Sicherheit Deiner Synology jetzt?

Die besten Voraussetzungen sind geschaffen, um Deine Synology:

- Benutzer und Passwort

Ein nicht „standardisierter“ Benutzername und ein super starkes Passwort

2-Stufen-Verifizierung ist gesetzt (mit Handy)

Zusatzbenutzer - nur fürs Internet - WebDav

Kann nur auf dem „speziellen“ Port angesprochen werden und ist auf HTTPS /2 eingerichtet

Keinen anonymen WebDav-Benutzer zulassen - Synology

Passwort für Synology-Konto ist stark

eine „unübliche“ Quick-ID wurde gesetzt.

Also sind diese als Voreinstellungen, welche in meinem Tutorial I aufgezeigt wurden, wirklich schon sehr gut. Bei so vielen Passwörtern empfiehlt sich wirklich ein Passwort-Manager wie Enpass.

Jetzt geht es mehr um die „Außenanschlüsse“, da Deine DS jetzt mit dem Internet durch die Quick-ID verbunden ist.

Hier gilt es, so wenig wie möglich Aufmerksamkeit im Internet zu erwecken - so das Angreifern das Leben entweder sehr schwer zu machen oder aber auch zu verhindern, dass diese Deine DS ausspähen oder „übernehmen“ können.

Mit Aufmerksamkeit meine ich nicht, dass Du :

- Links zu Deinen Freunden schicken kannst

- Bilder und Dokumente verfügbar machst

- Einladen von anderen Personen zu Projekten,

sondern vielmehr das :

- nicht jeder Deiner gemeinsamen Ordner geteilt werden sollte

Richte Dir einen „Teile-Ordner“ z.B „Share zu Internet“ ein, indem Du die relevanten Daten entweder kopierst oder verlinkst. - nutze zum Teilen die Share-Funktion, welche aus „irren“ Buchstabenfolgen besteht.

Passe auf, dass nicht alle Ordner die selbe volle Berechtigungen erhalten und so weiter.

Natürlich ist es jedem klar, dass es eine 100% Sicherheit nie geben wird - jedoch kann man wenigsten versuchen einen Angreifer das Leben sehr schwer zu machen.

Deine Quick-ID ist sozusagen der Weg zu Deiner DS aus dem Internet, um ein wenig bildlich dies zu erklären.

Daher solltest Du noch die folgenden Einstellungen und Möglichkeiten einsetzen:

Antivirus

Wie bereits im ersten Tutorial beschrieben, einfach über das Paket-Zentrum installieren und schon ist diese fertig.

Internetsicherheit

Jetzt, wo Deine eigenen Cloud schon im Internet ist, wird es Zeit, diese auch mit einer Firewall zu schützen.

Firewall

Systemsteuerung - Sicherheit - Firewall - Regeln bearbeiten.

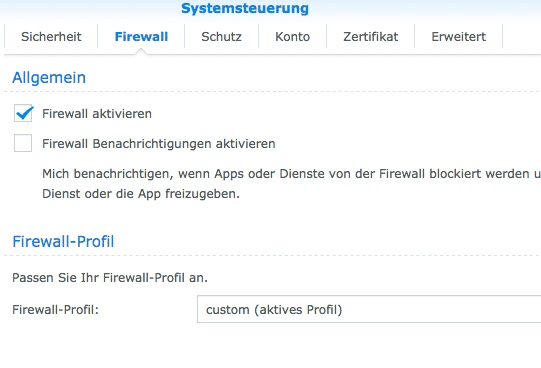

Aktivieren und Profil

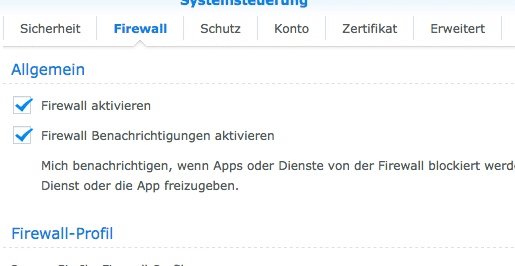

Aktiviere die Firewall, sowie die Benachrichtigung an Dich, falls irgendwas geblockt wird.

Das Firewall-Profil

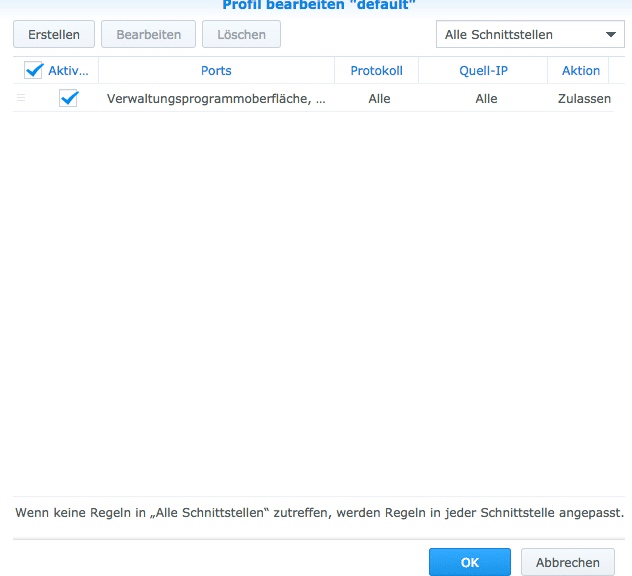

verwaltet alles was geschehen oder vielmehr was nicht geschehen soll. Als Profil ist das „default“ aktiviert, welches wir uns jetzt genauer ansehen werden indem Du auf „Regeln bearbeiten gehst“.

Das Profil beinhaltet schon die Verwaltungsprogrammoberflächen, welche als „Zugelassen“ ausgewiesen werden.

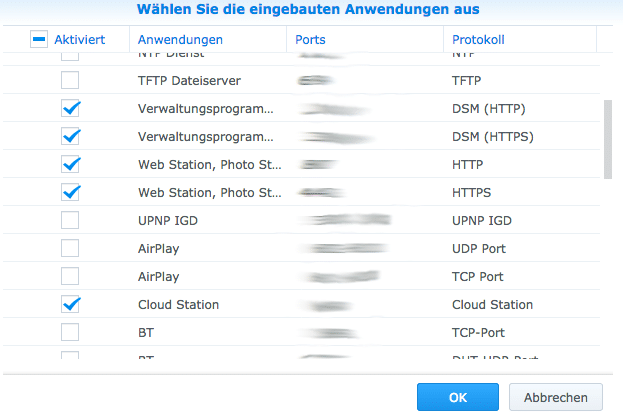

Gehe auf „Bearbeiten“ und Dir einen Überblick über die aktivierten Funktionen zu machen:

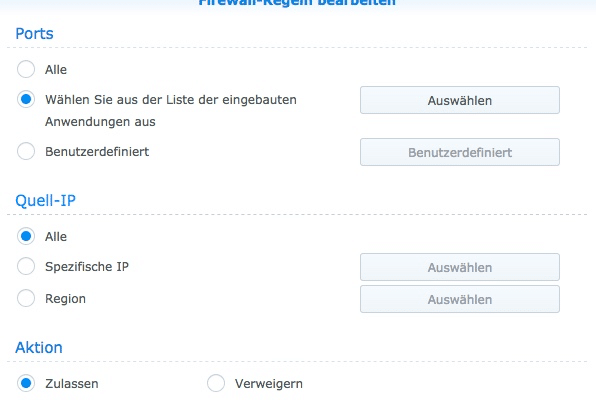

Gehe auf Auswählen bei Ports:

Wichtig sind alle Programme wie:

- Verwaltungsprogramme

- Web Station, Photo Stationen und die anderen

- Bonjour, falls Du diesen im Teil 1 aktiviert hattest.

- AFP - Protokoll für MAC

Jedoch sollten aus sein:

- Verschlüsselter Terminal (SSH)

- Telnet (Telnet).

Nachdem Du die Einstellungen gemacht hast, übernehme alle Einstellungen und in der Systemsteuerung auf „Übernehmen“ drücken.

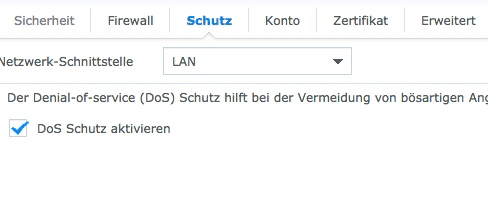

Im gleichen Fenster auf „Schutz“ gehen und die Netzwerkschnittstelle „LAN“ und DoS Schutz aktivieren.

DoS ist nicht das Gleiche wie das „alte“ DOS was in neuen und älteren Computern immer noch verfügbar ist.

DoS ist „Denial of Services“, welche Angreifer gern nutzen, um Zugang zum Server zu erhalten.

Wie das funktioniert?

Der Angreifer wird meistens über HTTP (oder über dessen „Verwandte“ mit HTTPs/2, WebDav, CardDav et-cetera) probieren so viele Anfragen an den Server zu stellen, dass dieser irgendwann versagt. Dann spricht man von Distributed Denial of Service (DDoS).

Nun könnte man denken, dass wenn der Server überlastet ist das wohl nix passiert. Jedoch ist es so das ein überlasteter Server schnell Informationen ausgibt die für einen Angriff genutzt werden können.

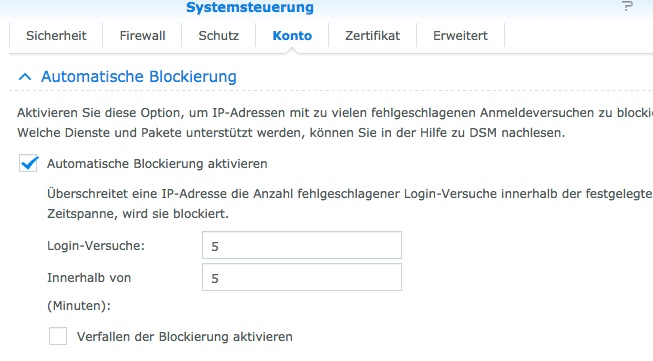

Blockieren von nicht erlaubten Anmeldeversuchen

Systemsteuerung - Sicherheit - Konto

Du stellst einfach den Schutz für Deine Nutzerkonten ein hier ein um bei fehlerhaften Versuchen (wie viele?) innerhalb von wie viel Minuten die IP geblockt werden soll.

Mache diese Einstellungen mit Vorsicht, nicht damit Du dich selbst aussperrst.

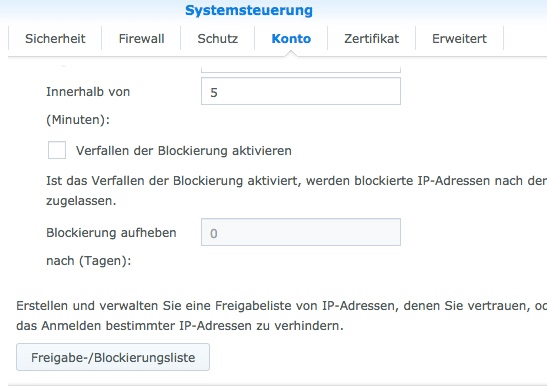

Gegebenenfalls, einfach das „Verfallen der Blockierung“ aktivieren.

Im unteren Teil kannst Du blockierte Nutzer wieder freigeben.

SSL - Zertifikate auf Deiner Synology

Mit einem SSL - Zertifikat (Secure Socket Layer) erfolgt der Datenaustausch zwischen zwei Computern in einer abgesicherten Umgebung.

Weiterhin wird der richtige Computer oder Server durch eine vertrauenswürdige Institution verifiziert welche dann eine SSL-Zertifikat herausgeben welches aus meistens zwei oder mehreren Teilen besteht:

- privaten und / oder öffentlichen Schlüssen von der DS und

- einer Anforderung zur Registrierung die sogenannte CSR-Datei (Certificate Signing Request).

Beide werden der Zertifizierungsstelle übermittelt und man erhält so dann ein SSL-Zertifikat, welches in die DS716II oder auch jede andere importiert werden.

Die Verbindung zwischen dem Anfrage und Ziel wird dann mit dem Verschlüsselungsstandard AES 256 bit mit einer Schlüssellänge von 2, 048 Bit übertragen.

Brauchst Du jetzt wirklich ein gekauftes?

Nun das kommt wirklich auf Deine Wünsche an - aber auf jeden Fall empfehle ich Dir, dass von Synology erstellte SSL-Zertifikat wenigstens durch ein eigen-zertifiziertes zu ersetzen.

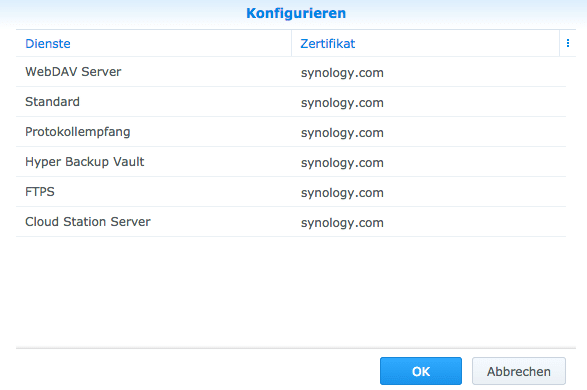

Mit Hinzufügen wirst Du durch den Prozess geführt und einige Angaben werden abgefragt. Nach dem Erstellen des Eigenzertifikates musst Du noch mit der rechten Maustaste auf das neue Zertifikat gehen und:

- dieses als den Standard wählen

- die Berechtigungen für die Protokolle HTTP, WebDav et-cetera einstellen.

Kosten eines SSL - Zertifikates

Die Kosten sind von (fast)-kostenlos über EUR 5 pro Jahr aufwärts. Es gibt monatliche, jährliche oder auch 3jährige Angebote.

Welches Du wählen möchtest hängt an verschiedenen Kriterien wie:

- Validierung der Domain und/oder Inhaber

- mit „extended Validation“ oder ohne

- bei manchen kommt es auf die Akzeptanz der Browser an

Also ob Deine Besucher oder Du selbst Firefox, Opera, Google Chrome, Safari et-cetera nutzt - möchtest Du noch Addons verifiziert haben.

Alle Anbieter haben dann noch ihre eigenen Kriterien was sie anbieten.

Tipp:

Möchtest Du ein SSL-Zertifikat kaufen solltest Du darauf achten, dass:

- der Anbieter TÜV-Zertifiziert ist

Dies gibt Dir noch ein „Pfund“ mehr Sicherheit, da Du ja den CSR von der DS ausstellen musst und da sind eben personen- und computerspezifische Daten hinterlegt. - der Anbieter sollte Dir oder Deinen Freunden bekannt sein

Es macht keinen Sinn einen Anbieter nur wegen der Kosten zu wählen; hier geht es um Sicherheit und eventuell benötigst Du mehr Informationen vom Anbieter - Alle großen Telekommunikations-, Webseiten- und Hosting-Unternehmen bieten SSL - Zertifikate an.

Der Markt ist riesig und ein Vergleich lohnt sich auf alle Fälle. Auch sollten die Bestimmung der Verlängerung für Dich stimmen; eventuell ist ein Drei-Jahrespaket für Dich besser als eines was nur ein Jahr läuft.

Möchtest Du einen eigenen Artikel über SSL auf diesem Blog haben? - Dann sag bitte über die Kommentare einfach Bescheid

[infobox]

Eine gute Anleitung zum Erhalt eines (fast) kostenlosen SSL - Zertifikat kannst Du bei iDomiX finden. Die Anleitung ist zwar etwas älteren Semesters, aber immer noch gültig.

Erweiterte Eigenschaften

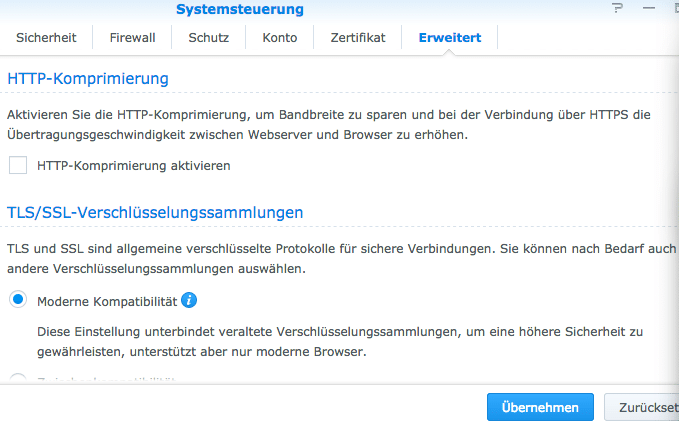

HTTP Komprimierung

HTTP kann komprimiert werden, das heißt das alle „Kommandos“ in einer Zeile, anstatt von mehreren an den Besucher-Browser gesendet werden. Dies spart dann wiederum Bandbreite bei der Übertragung.

Meine HTTP-Komprimierung ist auf meiner eigenen Cloud ausgeschaltet, da ich diese nur selbst nutze. Bisher hatte ich auch noch keine Probleme bei meinen Freunden und Bekannten, welche auf diese zugreifen. Bei minütlichen vielen Zugriffen macht es Sinn diese zu aktivieren.

TLS/SSL Verschlüsselungssammlung

Natürlich sollte immer die neueste Kompatibilität genutzt werden um Schwachstellen bei der Verschlüsselung zu minimieren. Bei manchen Browser - meistens älteren- kann es zu Problemen kommen - aber für alle Neueren ist hier kein Problem zu erwarten.

Das war es auch schon ![]()

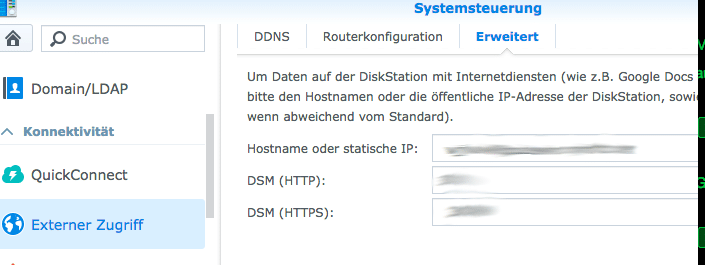

Ports ändern

Dies ist eine Option, die ich gern nutze um noch mehr Sicherheit zu erhalten. Alle Standardports werden mit neuen ersetzt:

Externer Zugriff

WebDav-Server Zugriff

Hier empfehle ich auch, die Ports zu ändern um nicht 5000/5006 oder Ähnliche zu verwenden.

Anwendungszugriff

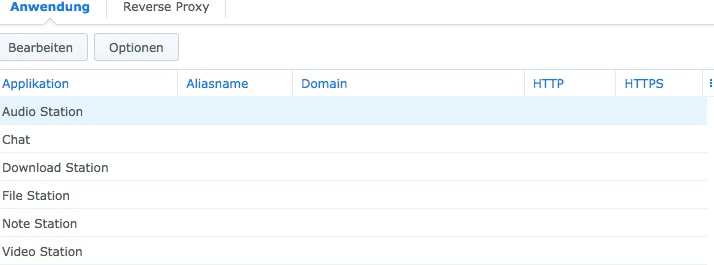

Alle DS-Anwendungen können noch einmal unter Systemsteuerung -> Anwendungsportal geändert werden.

Dies macht Sinn um auch hier die Standards für den Zugriff aus einem Browser auszuschließen:

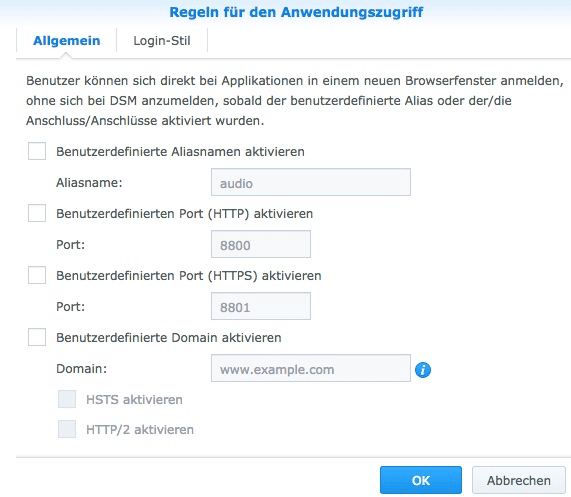

Unter Bearbeiten findest Du die „Regeln für den Anwendungszugriff“:

Empfehlen tue ich den Aliasnamen und den HTTP/HTTPs-Port nochmals abzuändern. Zum Beispiel:

- Alias name: MeineAud1OSammlung

- HTTP/HTTPS: 8432

wäre die URL für den Browser wie folgt:

http://QuickConnect.to/MeineAud1OSammlung:8432

Den Reverse-Proxy lassen wir hier (erst einmal) weg.

Login-Stil

Hier kannst Du wenn Du möchtest, Deine eigenen Anwendungsseite kreieren.

Sinn macht das zum Beispiel für die FileStation, wenn Du Daten Austauschen möchtest, welche mit einem Login gesperrt sind. Um Besuchern oder Deinen Freunden zu zeigen, dass diese auf der richtigen Seite sind, kannst Du hier Deine persönlichen Einstellungen und Logos nutzen.

Updates und Sicherung

Sichere Deine Einstellungen regelmäßig und stelle alle Updates auf automatisch.

Diese Einstellungen findest Du in der Systemeinstellung unter Aktualisierung/Wiederherstellung.

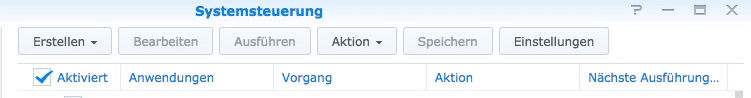

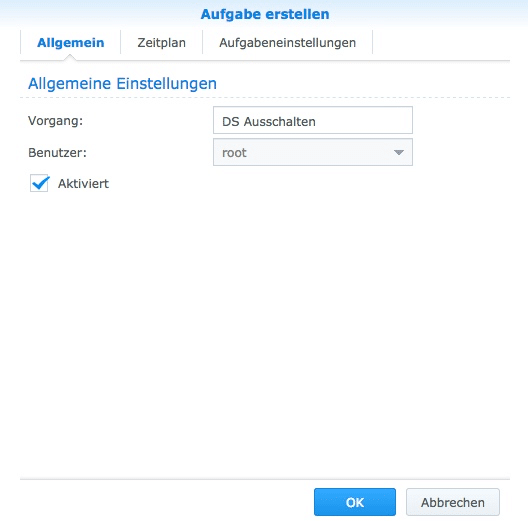

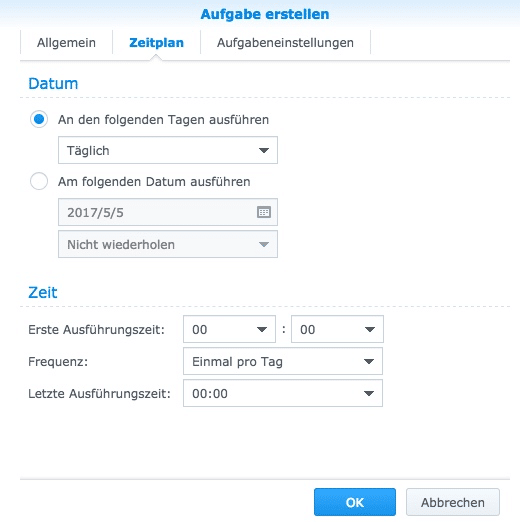

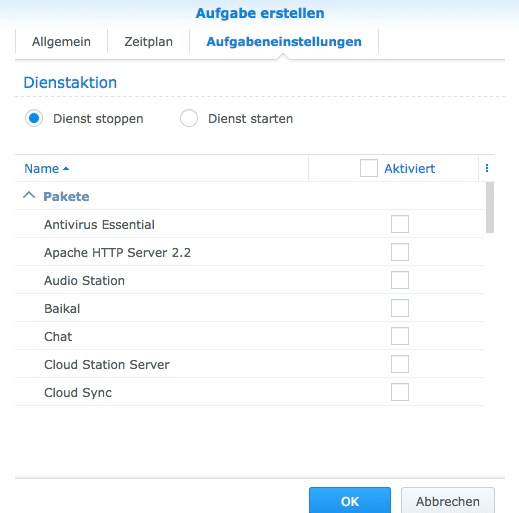

Aufgabenplaner

Diesen findest Du unter der Systemeinstellung - Aufgabenplaner.

Warum brauchst Du diesen?

An sich brauchst Du ihn nicht, wenn Du nie etwas vergisst ![]() Aber ich persönlich kann mir nicht viel merken und somit kommt der Aufgabenplaner ins Spiel

Aber ich persönlich kann mir nicht viel merken und somit kommt der Aufgabenplaner ins Spiel

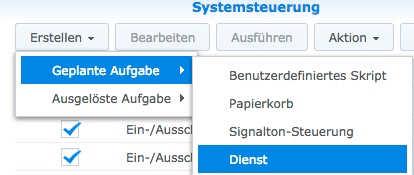

Die einfachste Arten sind Papierkorb und Dienste welche mit einem „ordentlichen“ Menu daher kommen.

Mit Papierkörben kannst Du zum Beispiel alle Papierkörbe auf Deiner DS nach einem Zeitplan löschen. Dienste, dass sind Deine Programme auf Deiner DS können gestartet und gestoppt werden oder Deine DS kann zu einem bestimmten Zeitpunkt automatisch herunter- oder hochgefahren werden.

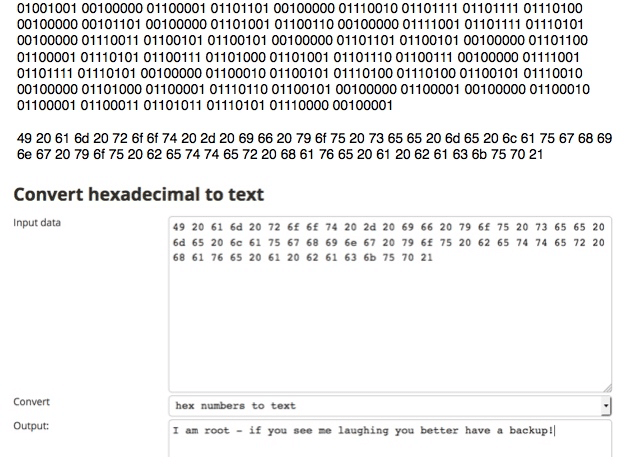

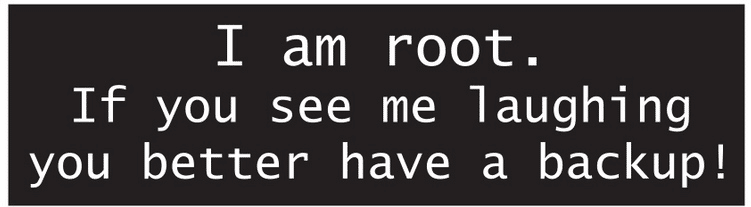

Wer ist Benutzer ROOT ?

So ein lachender Root macht schon Angst….

Also es ist der höchste Benutzer in Linux und hat alle Rechte. Im Gegensatz zu Windows, wo alle Benutzer bereits die Rechte haben, ist es unter Linux so dass außer Root keiner irgendwelche Berechtigungen hat und diese von Root erst hinterlegt werden müssen.

Das geht sogar soweit, dass ein Benutzer noch nicht mal die DVD-Schublade auf bekommt, wenn er nicht die Berechtigung dazu hat.

Wo ist er nun dieser Root?

Es ist das Konto, was wir im ersten Tutorial deaktiviert hatten - der ADMIN.

Root wird vorzugsweise in der „Shell-Umgebung“ verwendet; also so ähnlich wie das Terminal unter MAC oder CMD.exe unter Windows.

Der Grund zur Deaktivierung von „ADMIN“ ist denkbar einfach, da dieser nun wirklich alle Rechte hat und somit auch über eine Shell-Umgebung zugreifen kann. Da der Name „Root“ auch noch Standard unter Linux ist wurde der Benutzer „ADMIN“ deaktiviert.

Jedoch für die Aufgabenverwaltung benötigen wird die höchsten Rechte, daher wird dieser als „Root“ angezeigt.

Wieder zurück zur Aufgabenverwaltung:

Hier kannst Du die Einstellungen vornehmen zu welcher Zeit und Tag diese Aufgabe automatisch ausgeführt werden soll. Im nächsten Schritt geht es um den Dienst der gestartet oder gestoppt werden soll.

Antivirus sollte ja immer an sein, sowie die Verwaltungsprogramme, WebDav und Cloud ansonsten kommst Du ja nicht an Deine DS heran.

Ich verwende die Aufgabenverwaltung weiter zum:

- Ausführen von Backups zum Beispiel HyperBackup und andere

- Papierkörbe automatisch leeren

- Herunterfahren und Hochfahren der DS zu einem gewissen Zeitpunkt und bei besonderen Anlässen

- Automaiesche Ausführungen von Scripten.

Zusammenfassung Deiner jetzigen Sicherheit:

Zusätzlich der von am Beginn genannten Sicherheitspunkte ist jetzt Deine DS noch sicherer und zwar:

- Keine Aufmerksamkeit im Internet

- Keine VPN-Verbindung

Hier möchte ich anmerken, dass eine VPN-Verbindung Vorteile bringen kann, aber auch dass diese Verbindung auf einem Port auf eine Eingabe vom Internet wartet um los zulegen.Bei falscher Konfiguration kann es sein, dass gerade diese Verbindung ins Internet „schreit“ und sagt „Hallo - Hier bin ich - Wer möchte sich verbinden)“. Daher habe ich diese Möglichkeit in diesen Tutorials vorerst nicht gewählt. - Antivirus eingerichtet

- Firewall konfiguriert

Noch ein Tipp: Gehe langsam vor und ändere immer nur einzelne Einstellungen und teste diese danach ausreichend. - Telnet und SSH sind ausgeschaltet

Somit kann auch Root diese nicht mehr nutzen - Loginversuche wurden auf 3 oder 4 gesetzt

Nach diesen erfolglosen Logins wird die IP gesperrt. - Ports wurden alle verändert

Nunmehr ist keiner mehr Standard - DS-Anwendungen haben ihren eigenen Zugang erhalten

- Updates, Sicherung und automatische Aufgaben wurden erstellt

So das nichts vergessen wird. - SSL-Zertifikat wurde neu erstellt oder auch gekauft

- Nochmal schnell nachsehen ob das „ADMIN“-Konto deaktiviert wurde um ROOT keine Möglichkeiten zum Lachen zu geben.

Wie sicherst Du Deine eigene Cloud ab und was sind Deine Erfahrungen?

Kommentare 2

Neu erstellte Kommentare unterliegen der Moderation und werden erst sichtbar, wenn sie durch einen Moderator geprüft und freigeschaltet wurden.

Neu erstellte Kommentare unterliegen der Moderation und werden erst sichtbar, wenn sie durch einen Moderator geprüft und freigeschaltet wurden.